Người dùng đang tìm kiếm phần mềm máy tính từ xa TeamViewer trên các công cụ tìm kiếm như Google đang bị chuyển hướng đến các liên kết độc hại thả phần mềm độc hại ZLoader, một chuỗi lây nhiễm đã cho phép nó tồn tại trên các thiết bị bị nhiễm và tránh bị phát hiện bởi các giải pháp bảo mật.

Các nhà nghiên cứu từ SentinelOne cho biết: “Phần mềm độc hại được tải xuống từ một quảng cáo của Google được xuất bản thông qua Google Adwords. Trong chiến dịch này, những kẻ tấn công sử dụng một cách gián tiếp để thỏa hiệp với nạn nhân thay vì sử dụng cách tiếp cận cổ điển là làm tổn hại trực tiếp đến nạn nhân, chẳng hạn như bằng cách lừa đảo.”

Được phát hiện lần đầu tiên vào năm 2016, ZLoader (hay còn gọi là Silent Night và ZBot) là một trojan ngân hàng có đầy đủ tính năng và là nhánh rẽ của một phần mềm độc hại ngân hàng khác có tên là ZeuS, với các phiên bản mới hơn triển khai mô-đun VNC cho phép kẻ thù truy cập từ xa vào hệ thống nạn nhân. Phần mềm độc hại này đang trong quá trình phát triển tích cực, với các tác nhân tội phạm sinh ra một loạt các biến thể trong những năm gần đây, không kém phần thúc đẩy bởi sự cố rò rỉ mã nguồn ZeuS vào năm 2011.

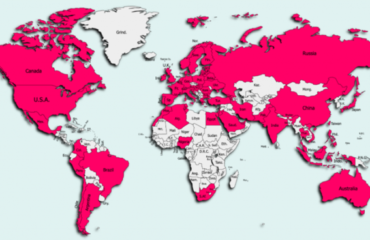

Làn sóng tấn công mới nhất được cho là nhằm vào người dùng của các tổ chức tài chính Úc và Đức với mục tiêu chính là chặn các yêu cầu từ web của người dùng tới cổng thông tin ngân hàng và đánh cắp thông tin đăng nhập ngân hàng. Tuy nhiên, chiến dịch này cũng đáng chú ý vì các bước thực hiện luôn nằm trong tầm ngắm, bao gồm chạy một loạt lệnh để che giấu hoạt động độc hại bằng cách tắt Windows Defender.

Chuỗi lây nhiễm bắt đầu khi người dùng nhấp vào quảng cáo do Google hiển thị trên trang kết quả tìm kiếm và được chuyển hướng đến trang TeamViewer giả mạo dưới sự kiểm soát của kẻ tấn công, lừa nạn nhân tải xuống một biến thể giả mạo nhưng có chữ ký của phần mềm (“Team- Viewer.msi “). Trình cài đặt giả mạo hoạt động như bộ nhỏ giọt ở giai đoạn đầu tiên để kích hoạt một loạt các hành động liên quan đến việc tải xuống các ống nhỏ giọt ở giai đoạn tiếp theo nhằm làm suy giảm khả năng bảo vệ của máy và cuối cùng tải xuống tải trọng ZLoader DLL (“tim.dll”).

“Lúc đầu, nó vô hiệu hóa tất cả các mô-đun Windows Defender thông qua lệnh ghép ngắn PowerShell Set-MpPreference. Sau đó, nó thêm các loại trừ, chẳng hạn như regsvr32, * .exe, * .dll, với lệnh ghép ngắn Add-MpPreference để ẩn tất cả các thành phần của phần mềm độc hại khỏi Windows Defender”, Nhà nghiên cứu tình báo mối đe dọa cấp cao của SentinelOne, Antonio Pirozzi cho biết.

Công ty an ninh mạng cho biết họ đã tìm thấy thêm các hiện vật bắt chước các ứng dụng phổ biến như Discord và Zoom, cho thấy rằng những kẻ tấn công có nhiều chiến dịch đang diễn ra ngoài việc tận dụng TeamViewer.

Pirozzi giải thích: “Chuỗi tấn công được phân tích trong nghiên cứu này cho thấy mức độ phức tạp của cuộc tấn công đã phát triển như thế nào để đạt đến mức độ cao hơn, sử dụng một giải pháp thay thế cho cách tiếp cận cổ điển là xâm phạm nạn nhân thông qua email lừa đảo”. Kỹ thuật được sử dụng để cài đặt ống nhỏ giọt giai đoạn đầu tiên đã được thay đổi từ kỹ thuật xã hội hóa nạn nhân thành việc mở một tài liệu độc hại để đầu độc các tìm kiếm web của người dùng bằng các liên kết cung cấp tải trọng MSI có chữ ký.

Fanpage: Trí Việt JSC (Theo Thehackernews)