Các nhà khai thác đằng sau trojan ngân hàng Mekotio đã nổi lên với sự thay đổi trong luồng lây nhiễm của nó để tránh phần mềm bảo mật, đồng thời thực hiện gần 100 cuộc tấn công trong ba tháng qua.

Các nhà nghiên cứu từ Check Point Research cho biết: “Một trong những đặc điểm chính […] là cuộc tấn công theo mô-đun cho phép những kẻ tấn công chỉ thay đổi một phần nhỏ của tổng thể để tránh bị phát hiện. Làn sóng tấn công mới nhất được cho là chủ yếu nhắm vào các nạn nhân ở Brazil, Chile, Mexico, Peru và Tây Ban Nha.

Diễn biến này diễn ra sau khi các cơ quan thực thi pháp luật Tây Ban Nha vào tháng 7 năm 2021 bắt giữ 16 cá nhân thuộc một mạng lưới tội phạm liên quan đến việc điều hành Mekotio và một phần mềm độc hại ngân hàng khác có tên Grandoreiro như một phần của chiến dịch kỹ thuật xã hội nhắm vào các tổ chức tài chính ở châu Âu.

Phiên bản phát triển của dòng phần mềm độc hại Mekotio được thiết kế để xâm nhập hệ thống Windows bằng một chuỗi tấn công bắt đầu bằng các email lừa đảo giả dạng biên lai thuế đang chờ xử lý và chứa liên kết đến tệp ZIP hoặc tệp ZIP dưới dạng tệp đính kèm. Việc nhấp vào mở kho lưu trữ ZIP sẽ kích hoạt việc thực thi tập lệnh lô, đến lượt nó, chạy tập lệnh PowerShell để tải xuống tệp ZIP giai đoạn hai.

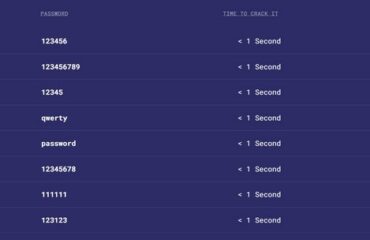

Kobi Eisenkraft của Check Point cho biết: “Có một mối nguy rất thực sự trong việc chủ ngân hàng Mekotio đánh cắp tên người dùng và mật khẩu để xâm nhập vào các tổ chức tài chính. “Do đó, các vụ bắt giữ đã ngăn chặn hoạt động của các băng nhóm người Tây Ban Nha, nhưng không phải là các nhóm tội phạm mạng chính đứng sau Mekotio.”

Người dùng ở Châu Mỹ Latinh được khuyến nghị sử dụng xác thực hai yếu tố để bảo mật tài khoản của họ khỏi các cuộc tấn công chiếm đoạt và đề phòng các miền giống, lỗi chính tả trong email hoặc trang web và email từ những người gửi không quen thuộc.

Fanpage: Trí Việt JSC (Theo thehackernews)