Mới đây đã xuất hiện một mạng lưới rộng lớn tấn công chiếm đoạt hướng tới Chrome Extensions và trình duyệt Edge, chúng được phát hiện để chiếm đoạt các nhấp chuột vào các liên kết trong trang kết quả tìm kiếm đến các URL tùy ý, bao gồm các trang web lừa đảo và quảng cáo.

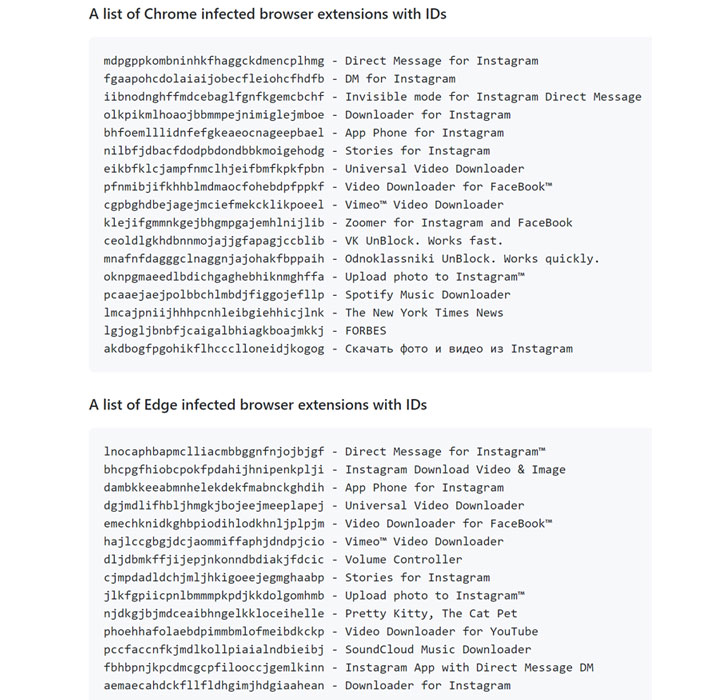

28 tiện ích mở rộng Chrome Extensions tấn công chiếm đoạt

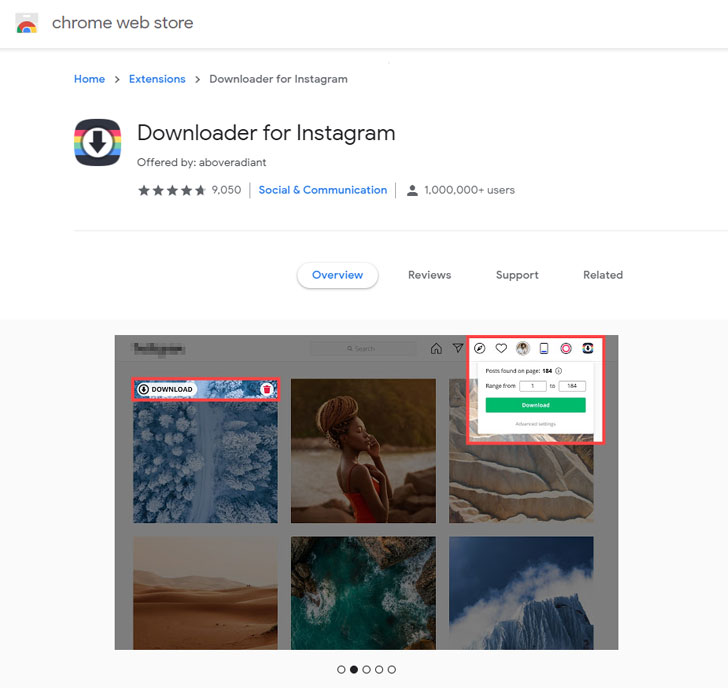

Được Avast gọi chung là ” CacheFlow “, 28 tiện ích mở rộng Chrome Extensions tấn công chiếm đoạt bao gồm Trình tải xuống video cho Facebook, Trình tải xuống video Vimeo, Trình tải xuống câu chuyện Instagram, VK Unblock – đã sử dụng một thủ thuật lén lút để che giấu mục đích thực sự của nó: Tận dụng tiêu đề HTTP kiểm soát bộ nhớ cache làm một kênh bí mật để lấy các lệnh từ máy chủ do kẻ tấn công kiểm soát.

Tất cả các tiện ích bổ sung của trình duyệt được kiểm duyệt đã bị Google và Microsoft gỡ xuống kể từ ngày 18 tháng 12 năm 2020, để ngăn nhiều người dùng tải xuống chúng từ các cửa hàng chính thức.

Ba quốc gia bị nhiễm virus hàng đầu là Brazil, Ukraine và Pháp, tiếp theo là Argentina, Tây Ban Nha, Nga và Mỹ.

Các tiện ích mở rộng dựa trên JavaScript bị nhiễm có chứa mã độc

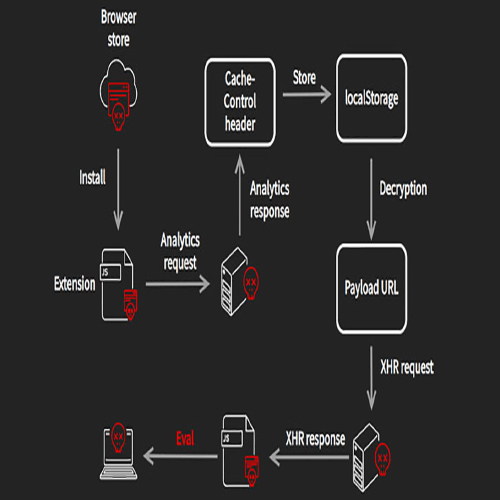

Chuỗi CacheFlow bắt đầu khi người dùng không nghi ngờ đã tải xuống một trong các tiện ích mở rộng trong trình duyệt của họ, khi cài đặt, gửi các yêu cầu phân tích giống như Google Analytics đến một máy chủ từ xa, sau đó trả về một tiêu đề Cache-Control được chế tạo đặc biệt chứa các lệnh ẩn để tìm nạp một tải trọng giai đoạn hai hoạt động như một trình tải xuống cho tải trọng JavaScript cuối cùng.

Phần mềm độc hại JavaScript này chiếm đoạt Chrome Extensions bằng cách tích lũy ngày sinh, địa chỉ email, vị trí địa lý và hoạt động của thiết bị, với trọng tâm cụ thể là thu thập dữ liệu từ Google.

“Để truy xuất ngày sinh, CacheFlow đã đưa ra yêu cầu XHR tới https://myaccount.google.com/birthday và phân tích ngày sinh từ phản hồi,” các nhà nghiên cứu của Avast, Jan Vojtrsek và Jan Rubin nhận xét.

Trong bước cuối cùng, payload đã chèn một đoạn JavaScript khác vào mỗi tab, sử dụng nó để chiếm đoạt các nhấp chuột dẫn đến các trang web hợp pháp, cũng như sửa đổi kết quả tìm kiếm từ Google, Bing hoặc Yahoo để định tuyến lại nạn nhân đến một URL khác.https://97e6cea3c73971375764c81d94939b59.safeframe.googlesyndication.com/safeframe/1-0-37/html/container.html

Đó không phải là tất cả

Các tiện ích mở rộng không chỉ lây nhiễm cho những người dùng có khả năng là nhà phát triển web – điều này được suy ra bằng cách tính điểm trọng số của các tiện ích mở rộng được cài đặt hoặc bằng cách kiểm tra xem họ có truy cập vào các trang web được lưu trữ cục bộ hay không (ví dụ: .dev, .local hoặc .localhost ) – chúng cũng được định cấu hình để không thể hiện bất kỳ hành vi đáng ngờ nào trong ba ngày đầu tiên sau khi cài đặt.

Avast cho biết vô số thủ thuật mà các tác giả phần mềm độc hại sử dụng để thoát khỏi sự phát hiện có thể là một yếu tố quan trọng cho phép nó thực thi mã độc trong nền và lây nhiễm cho hàng triệu nạn nhân, với bằng chứng cho thấy chiến dịch có thể đã hoạt động ít nhất từ tháng 10. 2017.

Các nhà nghiên cứu cho biết: “Chúng tôi thường tin tưởng rằng các tiện ích mở rộng được cài đặt từ các cửa hàng trình duyệt chính thức là an toàn. Nhưng điều đó không phải luôn luôn xảy ra như chúng tôi đã tìm thấy gần đây.”

“CacheFlow đặc biệt đáng chú ý vì cách mà các tiện ích mở rộng độc hại cố gắng che giấu lệnh và kiểm soát lưu lượng truy cập trong một kênh bí mật bằng cách sử dụng tiêu đề Cache-Control HTTP trong các yêu cầu phân tích của chúng. Chúng tôi tin rằng đây là một kỹ thuật mới.”

Source: Thehackernews

Fanpage: Trí Việt JSC