Các nhà nghiên cứu đã tiết lộ một phần mềm độc hại Silver Sparrow, chúng được tìm thấy trong khoảng 30.000 máy Mac chạy Intel và bộ xử lý M1 của Apple.

Các phiên bản phần mềm độc hại

Một câu hỏi hóc búa, điều gì xảy ra với việc thiếu tải trọng giai đoạn tiếp theo hoặc cuối cùng khiến các nhà nghiên cứu không chắc chắn về tiến trình phân phối của nó và liệu mối đe dọa có đang phát triển tích cực hay không.

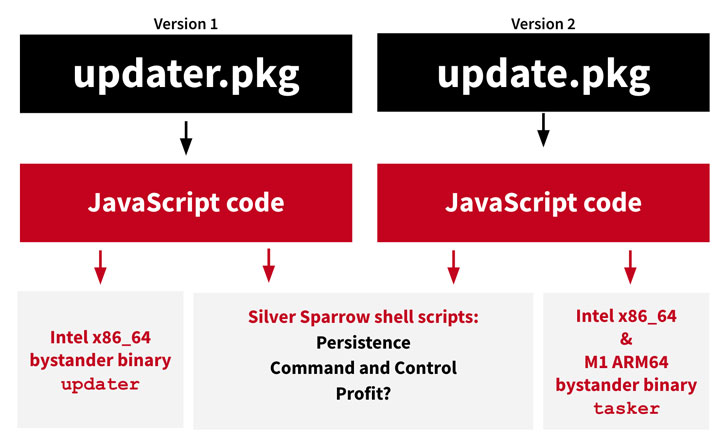

Gọi phần mềm độc hại là “Silver Sparrow”, công ty an ninh mạng Red Canary cho biết họ đã xác định được hai phiên bản khác nhau của phần mềm độc hại – một phiên bản chỉ được biên dịch cho Intel x86_64 và được tải lên VirusTotal vào ngày 31 tháng 8 năm 2020 ( phiên bản 1 ) và một biến thể thứ hai được gửi đến cơ sở dữ liệu vào ngày 22 tháng 1, tương thích với cả kiến trúc Intel x86_64 và M1 ARM64 ( phiên bản 2 ).

Thêm vào bí ẩn, nhị phân x86_64, khi thực thi, chỉ hiển thị thông báo “Hello, World!” trong khi nhị phân M1 đọc “Bạn đã làm được!” mà các nhà nghiên cứu nghi ngờ đang được sử dụng làm trình giữ chỗ.

Tony Lambert của Red Canary cho biết: “Các mã nhị phân được biên dịch Mach-O dường như không làm được nhiều như vậy nên chúng tôi đã gọi chúng là ‘mã nhị phân người ngoài cuộc’ .

“Chúng tôi không có cách nào để biết chắc chắn phần mềm độc hại sẽ phân phối tải trọng nào, nếu tải trọng đã được phân phối và xóa hoặc liệu đối thủ có lịch trình phân phối trong tương lai hay không”, Lambert nói thêm.

Theo dữ liệu từ Malwarebytes, 29.139 điểm cuối macOS được đặt trên 153 quốc gia tính đến ngày 17 tháng 2, bao gồm khối lượng phát hiện cao ở Mỹ, Anh, Canada, Pháp và Đức.

Phương thức hoạt động của Silver Sparrow

Mặc dù có sự khác biệt trên nền tảng macOS, hai mẫu đều tuân theo cùng một phương thức: sử dụng API JavaScript của trình cài đặt macOS để thực hiện các lệnh tấn công bằng cách tạo động hai tập lệnh shell được ghi vào hệ thống tệp của mục tiêu.

Trong khi “agent.sh” thực thi ngay khi kết thúc cài đặt để thông báo cho máy chủ AWS command-and-control (C2) về việc cài đặt thành công, “verx.sh” chạy mỗi giờ một lần, liên hệ với máy chủ C2 để biết thêm nội dung tải xuống và thực thi.

Hơn nữa, phần mềm độc hại đi kèm với khả năng xóa hoàn toàn sự hiện diện của nó khỏi máy chủ bị xâm nhập, cho thấy các tác nhân liên quan đến chiến dịch có thể bị thúc đẩy bởi các kỹ thuật ẩn.

Apple đáp trả

Để đáp lại các phát hiện, Apple đã thu hồi các mã nhị phân đã được ký với Saotia Seay (v1) và Julie Willey (v2) của ID nhà phát triển Apple, do đó ngăn chặn việc cài đặt thêm.

Silver Sparrow là phần mềm độc hại thứ hai chứa mã chạy nguyên bản trên chip M1 mới của Apple. Một tiện ích mở rộng phần mềm quảng cáo Safari có tên GoSearch22 đã được xác định vào tuần trước đã được chuyển sang chạy trên thế hệ máy Mac mới nhất được cung cấp bởi bộ vi xử lý mới.

“Mặc dù chúng tôi chưa quan sát thấy Silver Sparrow cung cấp các tải trọng độc hại bổ sung, nhưng khả năng tương thích với chip M1 hướng tới tương lai, phạm vi tiếp cận toàn cầu, tỷ lệ lây nhiễm tương đối cao và sự lớn mạnh trong hoạt động cho thấy Silver Sparrow là một mối đe dọa nghiêm trọng”, Lambert nói.

Source: Thehackernews

Fanpage: Trí Việt JSC