Một phân tích về các mẫu ransomware BlackMatter dành cho Windows và Linux đã tiết lộ mức độ mà các nhà khai thác đã liên tục bổ sung các tính năng mới và khả năng mã hóa trong các lần lặp lại liên tiếp trong khoảng thời gian ba tháng.

Không ít hơn 10 Windows và hai phiên bản Linux của ransomware đã được quan sát trong tự nhiên cho đến nay, Tập đoàn-IB nghiên cứu mối đe dọa Andrei Zhdanov cho biết trong một báo cáo chia sẻ với The Hacker News, chỉ ra những thay đổi trong việc thực hiện mã hóa ChaCha20 thuật toán được sử dụng để mã hóa nội dung của các tệp.

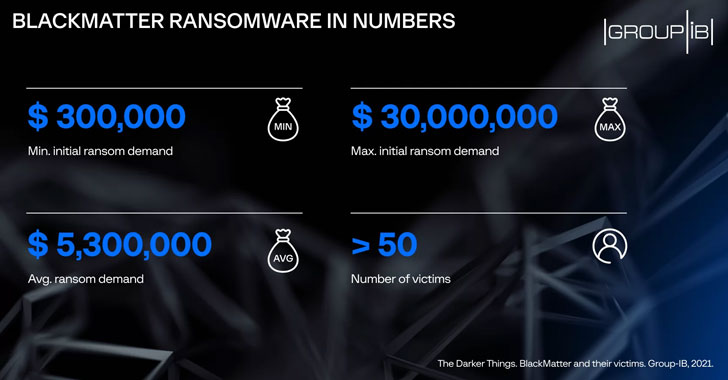

BlackMatter xuất hiện vào tháng 7 năm 2021 tự hào về việc kết hợp “các tính năng tốt nhất của DarkSide, REvil và LockBit” và được coi là người kế nhiệm của DarkSide, kể từ đó đã ngừng hoạt động cùng với REvil sau sự giám sát của cơ quan thực thi pháp luật. Hoạt động theo mô hình ransomware-as-a-service (RaaS), BlackMatter được cho là đã tấn công hơn 50 công ty ở Mỹ, Áo, Ý, Pháp, Brazil và nhiều công ty khác.

Hơn nữa, kẻ đe dọa tạo ra một phòng trò chuyện Tor duy nhất để liên lạc cho từng nạn nhân, một liên kết được đính kèm với tệp văn bản chứa yêu cầu tiền chuộc. BlackMatter cũng được biết là sẽ tăng gấp đôi số tiền chuộc khi tối hậu thư hết hạn, trước khi chuyển sang công bố các tài liệu bị đánh cắp trong trường hợp nạn nhân từ chối trả tiền.

Theo các nhà nghiên cứu bảo mật từ đơn vị chống ransomware của Microsoft, DarkSide và thương hiệu BlackMatter của nó là thủ công của một nhóm tội phạm mạng được theo dõi là FIN7, nhóm này gần đây đã được tiết lộ đang điều hành một công ty bình phong có tên Bastion Secure để thu hút các chuyên gia công nghệ với mục tiêu khởi động các cuộc tấn công ransomware.

“Khi các tham số khác được thiết lập hoặc bất kỳ tham số nào không có, hệ thống sẽ được mã hóa hoàn toàn theo cài đặt cấu hình”, Zhdanov lưu ý. “Sau khi hoàn tất quá trình mã hóa, ransomware tạo ra một hình ảnh BMP cảnh báo rằng các tệp đã được mã hóa, sau đó nó sẽ đặt làm hình nền máy tính. Bắt đầu từ phiên bản 1.4, ransomware cũng có thể in văn bản yêu cầu tiền chuộc trên máy in mặc định của nạn nhân. . “

Mặt khác, các biến thể Linux được thiết kế để nhắm mục tiêu các máy chủ VMware ESXi, có khả năng chấm dứt các máy ảo và giết các quy trình cụ thể, bao gồm cả tường lửa, trước khi bắt đầu mã hóa dữ liệu.

Các phát hiện được đưa ra khi VX-Underground, một cổng lưu trữ mã nguồn, mẫu và giấy tờ của phần mềm độc hại, tiết lộ rằng nhóm đang rút chốt hoạt động của mình “sau áp lực từ chính quyền địa phương.” Bài đăng được chia sẻ trên trang web RaaS cũng lưu ý rằng một “bộ phận của đội không còn nữa, sau khi có tin tức mới nhất.”

Không rõ ngay lập tức “tin tức mới nhất” có thể đề cập đến điều gì, nhưng nó ám chỉ mối liên hệ chặt chẽ với hoạt động thực thi pháp luật quốc tế được phối hợp vào cuối tháng trước đã chứng kiến 12 cá nhân bị bắt vì dàn dựng các cuộc tấn công ransomware chống lại 1.800 nạn nhân trên 71 quốc gia kể từ năm 2019.

Trong một tư vấn được đưa ra vào ngày 18 tháng 10 năm 2021, Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), Cục Điều tra Liên bang (FBI) và Cơ quan An ninh Quốc gia (NSA) cảnh báo rằng nhóm ransomware BlackMatter đã nhắm mục tiêu vào “nhiều tổ chức” được coi là cơ sở hạ tầng quan trọng, bao gồm hai đơn vị trong lĩnh vực nông nghiệp và thực phẩm của Hoa Kỳ.

Fanpage: Trí Việt JSC (Theo thehackernews)